Zero Trust-encryptie: de rol van PKI-standaarden

Zero Trust Architecture (ZTA) verschuift de beveiliging van netwerkgebaseerd vertrouwen naar identiteitsgebaseerde verificatie. Het leidende principe ervan? ""Vertrouw nooit zomaar iets, controleer altijd."" Public Key Infrastructure (PKI) staat centraal in deze aanpak en zorgt voor veilige authenticatie, encryptie en data-integriteit.

Belangrijkste hoogtepunten:

- Nulvertrouwenprincipes: Controleer elk toegangsverzoek, pas het principe van minimale bevoegdheden toe en ga uit van mogelijke inbreuken.

- De rol van PKIPKI maakt identiteitsverificatie mogelijk met behulp van digitale certificaten, publieke-private sleutelparen en certificeringsinstanties (CA's).

- Standaarden voor PKI in Zero Trust:

- TLS-versie 1.3Beveiligt gegevens tijdens de overdracht met snellere handshakes en sterkere encryptie.

- ACME: Automatiseert certificaatbeheer voor schaalbaarheid.

- CMP v3Bereidt zich voor op kwantumdreigingen met behulp van het Key Encapsulation Mechanism (KEM).

- Gedelegeerde bevoegdheden: Tijdelijk geldige inloggegevens verhogen de beveiliging.

- OAuth 2.0 & JWS: Versterk de autorisatie- en authenticatieprocessen.

- Het belang van automatiseringHandmatig certificaatbeheer brengt risico's met zich mee op storingen en inefficiëntie; automatisering zorgt voor schaalbaarheid en betrouwbaarheid.

Met werken op afstand, de groei van IoT en de afhankelijkheid van de cloud, wordt Zero Trust de standaard. PKI, in combinatie met automatisering, MFA en SSO, zorgt voor veilige, op identiteit gerichte toegang in dit veranderende landschap.

Public Key Infrastructure: De basis van digitaal vertrouwen

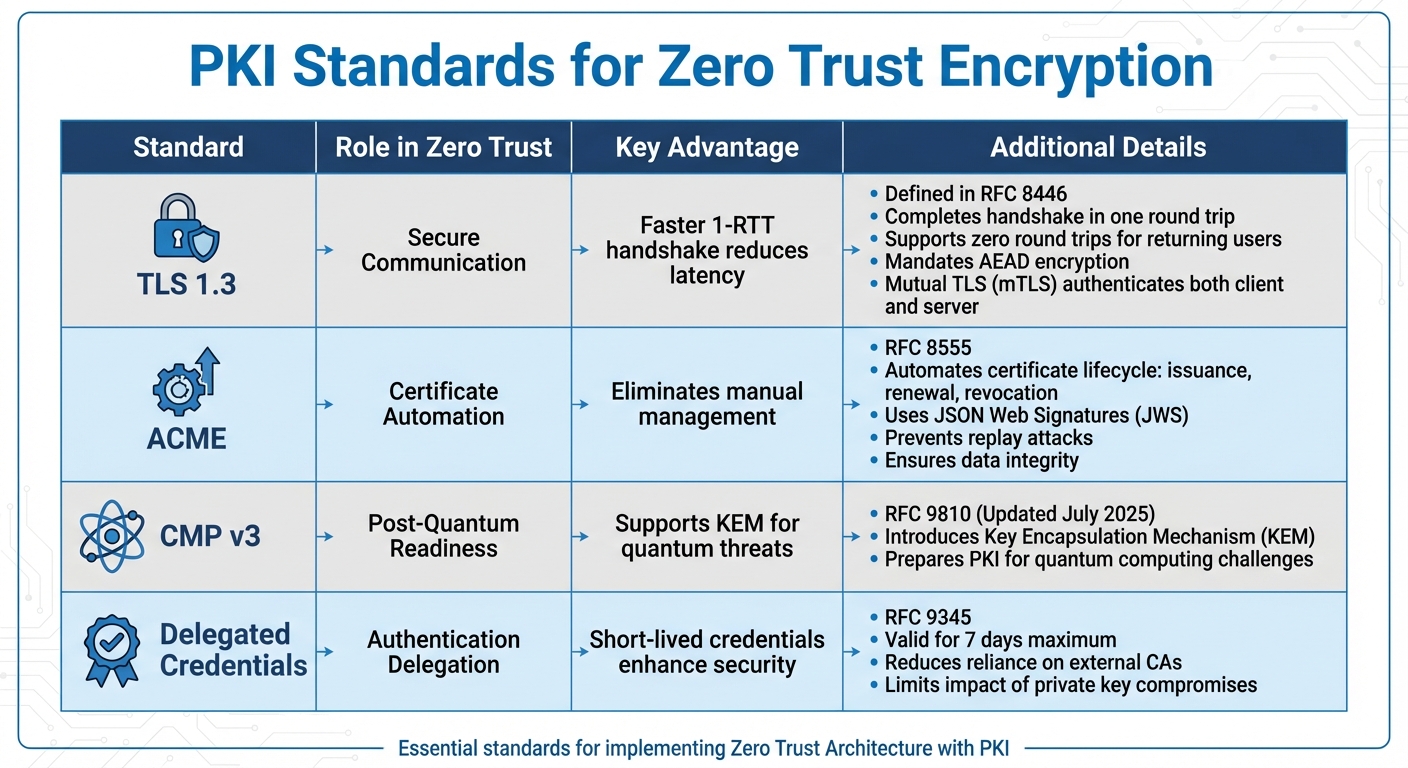

PKI-standaarden voor Zero Trust-encryptie

Vergelijking van PKI-standaarden voor Zero Trust-architectuur

Public Key Infrastructure (PKI) speelt een cruciale rol bij het ondersteunen van Zero Trust-principes. Om ervoor te zorgen dat Zero Trust effectief werkt, moeten echter specifieke standaarden worden gevolgd. Deze standaarden beschrijven hoe apparaten en gebruikers hun identiteit verifiëren, hoe gegevens worden versleuteld en hoe certificaten op grote schaal worden beheerd. Zonder deze richtlijnen kunnen Zero Trust-implementaties inconsistent en ineffectief worden.

TLS/SSL-protocollen voor veilige communicatie

TLS 1.3 (gedefinieerd in RFC 8446) is cruciaal voor het beveiligen van gegevens tijdens de overdracht. Het biedt drie essentiële beveiligingsfuncties: encryptie (om informatie te beschermen tegen ongeautoriseerde toegang), authenticatie (om de identiteit van de communicerende partijen te bevestigen), en integriteit (om ervoor te zorgen dat de gegevens tijdens de overdracht ongewijzigd blijven).

Vergeleken met TLS 1.2 biedt TLS 1.3 snellere prestaties in Zero Trust-omgevingen doordat de handshake in slechts één roundtrip wordt voltooid, met als bijkomend voordeel dat er geen roundtrips nodig zijn voor terugkerende gebruikers. Het versleutelt ook handshakeberichten eerder in het proces en verwijdert verouderde, zwakkere algoritmen door AEAD-versleuteling verplicht te stellen. In Zero Trust-omgevingen gaat Mutual TLS (mTLS) nog een stap verder in de beveiliging door zowel de client als de server te authenticeren voordat er gegevens worden uitgewisseld – een essentiële stap om het vertrouwen te behouden.

Certificaatautomatisering: ACME, CMP en gedelegeerde referenties

Het handmatig beheren van certificaten is onpraktisch in grootschalige systemen. Daarom zijn automatiseringsprotocollen cruciaal voor Zero Trust PKI-beheer.

- ACME (Automated Certificate Management Environment, RFC 8555)Dit protocol automatiseert de volledige levenscyclus van certificaten, van uitgifte tot verlenging en intrekking, zonder handmatige tussenkomst. Het maakt gebruik van JSON Web Signatures (JWS) om verzoeken te authenticeren, replay-aanvallen te voorkomen en de data-integriteit te waarborgen, wat perfect aansluit bij de Zero Trust-principes.

- CMP (Certificate Management Protocol) Versie 3 (RFC 9810)Dit protocol, dat in juli 2025 is bijgewerkt, introduceert ondersteuning voor het Key Encapsulation Mechanism (KEM), waarmee PKI-systemen worden voorbereid op de uitdagingen van kwantumcomputing.

- Gedelegeerde bevoegdheden (RFC 9345)Deze standaard stelt serverbeheerders in staat om kortstondige inloggegevens (geldig gedurende zeven dagen) uit te geven onder een certificaat van een certificeringsinstantie (CA). Door de afhankelijkheid van externe CA's voor frequente verlengingen te verminderen en de impact van compromittering van privésleutels te beperken, verbetert dit de beveiliging in Zero Trust-omgevingen.

Autorisatie- en authenticatienormen

Versleuteling alleen is niet voldoende voor Zero Trust. Sterke autorisatie- en authenticatiestandaarden zijn noodzakelijk om de toegang tot resources veilig te beheren.

- OAuth 2.0Deze standaard vereenvoudigt de autorisatie doordat systemen beperkte toegang kunnen verlenen zonder gevoelige gegevens zoals wachtwoorden te delen.

- JSON-webhandtekening (JWS)JWS waarborgt de authenticiteit en integriteit van de gegevens in verzoeken en speelt een cruciale rol bij het verifiëren van communicatie.

- Authority Token Challenges (RFC 9447)Deze uitbreiding van ACME maakt het mogelijk om certificaten uit te geven voor niet-internetbronnen (zoals telefoonnummers) door een externe tokenautoriteit te raadplegen. Het verbreedt de toepassing van Zero Trust-principes tot voorbij traditionele DNS-gebaseerde validaties.

| Standaard | Rol in Zero Trust | Belangrijkste voordeel |

|---|---|---|

| TLS-versie 1.3 | Beveiligde communicatie | Snellere 1-RTT-handshake vermindert latentie. |

| ACME | Certificaatautomatisering | Elimineert handmatig beheer |

| CMP v3 | Post-kwantumparaatheid | Ondersteunt KEM voor kwantumdreigingen. |

| Gedelegeerde bevoegdheden | Authenticatiedelegatie | Tijdelijk geldige inloggegevens verhogen de beveiliging. |

Hoe implementeer je PKI in Zero Trust-frameworks?

Gebruikers en apparaten authenticeren met PKI

Zero Trust werkt volgens een eenvoudig maar krachtig principe: geen enkele entiteit wordt standaard vertrouwd. Elke gebruiker, elk apparaat of elke dienst moet zijn identiteit bewijzen voordat toegang tot resources wordt verkregen. Public Key Infrastructure (PKI) vormt hiervoor de cryptografische basis door digitale certificaten uit te geven die fungeren als unieke, verifieerbare identificatoren.

""Een belangrijke paradigmaverschuiving in ZTA's is de verandering van de focus van beveiligingsmaatregelen gebaseerd op segmentatie en isolatie met behulp van netwerkparameters (bijv. internetprotocoladressen (IP-adressen), subnetten, perimeter) naar identiteiten." – Ramaswamy Chandramouli, NIST

Om aan te sluiten bij deze verschuiving, moeten authenticatie en autorisatie als afzonderlijke processen worden behandeld. PKI zorgt ervoor dat elk toegangsverzoek wordt geverifieerd, ongeacht of het verzoek binnen of buiten de traditionele netwerkgrenzen afkomstig is. Dit is met name cruciaal voor hybride werkomgevingen en 'bring your own device' (BYOD)-scenario's, waar conventionele perimeterbeveiligingsmaatregelen tekortschieten.

Frameworks zoals SPIFFE maken het mogelijk dat services identiteiten hebben die niet aan specifieke netwerklocaties zijn gekoppeld, waardoor gedetailleerd beleid mogelijk is voor zowel on-premises omgevingen als multi-cloudomgevingen. Het NIST National Cybersecurity Center of Excellence werkte bijvoorbeeld samen met 24 partners uit de industrie om 19 praktijkvoorbeelden te creëren die laten zien hoe PKI kan worden geïntegreerd in moderne Zero Trust-architecturen.

Zodra de identiteitsverificatie is vastgesteld, wordt het beheren van certificaten op grote schaal de volgende cruciale stap.

PKI-as-a-Service gebruiken voor schaalbaarheid

Het handmatig beheren van certificaten is geen haalbare oplossing voor grootschalige operaties. Zonder een goed gestructureerd TLS-programma kunnen verlopen of slecht beheerde certificaten leiden tot ernstige beveiligingslekken. Het automatiseren van het certificaatlevenscyclusbeheer is essentieel om incidenten te voorkomen die de bedrijfsvoering kunnen verstoren of de beveiliging in gevaar kunnen brengen.

PKI-as-a-Service vereenvoudigt dit door processen zoals certificaatdetectie, -uitgifte, -vernieuwing en -intrekking te automatiseren in diverse omgevingen. Dit is met name belangrijk bij het beheren van duizenden – of zelfs miljoenen – identiteiten op meerdere cloudplatformen. Om deze automatisering te ondersteunen, moet de infrastructuur tools bevatten zoals API-gateways en sidecar-proxies die authenticatie- en autorisatiebeleid op applicatieniveau afdwingen, ongeacht waar de services worden gehost.

Een robuust certificaatbeheerprogramma moet de beste werkwijzen voor grootschalig servercertificaatbeheer omvatten. Dit omvat de integratie van PKI met Identity, Credential, and Access Management (ICAM)-systemen en Enhanced Identity Governance (EIG). Deze integraties garanderen veilige toegang tot resources in zowel on-premises als cloudomgevingen, met behoud van consistente beveiligingsbeleidsregels.

Schaalbare hostingoplossingen, zoals die aangeboden worden door Serverion, de basis leggen voor geautomatiseerde PKI-implementaties en zo de bredere doelstellingen van een Zero Trust-strategie ondersteunen.

Automatisering draagt bij aan schaalbaarheid, terwijl de combinatie van PKI met extra beveiligingslagen Zero Trust-frameworks verder versterkt.

PKI combineren met MFA en SSO

PKI verbetert multifactorauthenticatie (MFA) door een phishingbestendige, hardwarematige factor te introduceren. Onderzoek toont aan dat 96% IT-beveiligingsmanagers PKI als essentieel beschouwen voor het bouwen van een Zero Trust-architectuur.

""PKI is, in combinatie met MFA, een van de veiligste manieren om Zero Trust te implementeren." – Dr. Avesta Hojjati, DigiCert

Deze aanpak combineert meerdere beveiligingsfactoren. Zo kan een smartcard met een digitaal certificaat (bezit) worden gecombineerd met een pincode (kennis) of biometrie (inherentie) voor een sterkere authenticatie. Single Sign-On (SSO)-systemen maken ook gebruik van PKI om gebruikersidentiteiten te verifiëren in meerdere cloudapplicaties. Dit elimineert de noodzaak om meerdere wachtwoorden te beheren, terwijl een sterke, op certificaten gebaseerde verificatie behouden blijft. Het resultaat? Een gestroomlijnde, veilige gebruikerservaring die bestand is tegen phishingpogingen en aansluit bij het Zero Trust-principe "nooit vertrouwen, altijd verifiëren".

Gezien het feit dat zakelijke e-mailfraude in 2024 verantwoordelijk was voor $2,77 miljard aan gerapporteerde verliezen, zijn deze beveiligingsmaatregelen belangrijker dan ooit. Aanbevelingen omvatten het gebruik van certificaatgebaseerde authenticatie voor VPN-toegang, het vereisen van MFA voor gevoelige PKI-bewerkingen (zoals het uitgeven of intrekken van certificaten) en het opslaan van privésleutels in hardwarebeveiligingsmodules (HSM's) om ongeautoriseerde toegang of inbreuken te voorkomen. Ondanks deze vooruitgang vertrouwt 33% van de authenticatietools in de branche nog steeds op OTP-gebaseerde MFA, wat de noodzaak onderstreept voor een bredere toepassing van PKI-ondersteunde oplossingen.

sbb-itb-59e1987

PKI-uitdagingen en best practices voor Zero Trust

Levenscyclusbeheer van certificaten

Het beheren van TLS-certificaten kan snel uit de hand lopen, wat vaak "certificaatwildgroei" wordt genoemd. Dit gebeurt wanneer certificaten verspreid over een organisatie liggen zonder een gecentraliseerd overzicht om ze bij te houden. Het resultaat? Verlopen certificaten die onopgemerkt blijven, waardoor storingen ontstaan en beveiligingslekken open blijven. Het handmatig bijhouden van certificaateigenaren, verlengingsdata en configuraties is in de complexe omgevingen van vandaag de dag simpelweg niet schaalbaar.

""Ondanks het cruciale belang van deze certificaten beschikken veel organisaties niet over een formeel TLS-certificaatbeheerprogramma en hebben ze niet de mogelijkheid om hun certificaten centraal te bewaken en te beheren." – Murugiah P. Souppaya et al., NIST

De oplossing? Automatisering. Protocollen zoals ACME kunnen taken zoals registratie, installatie en verlenging overnemen, waardoor constant menselijk toezicht overbodig wordt. Hulpmiddelen voor continue monitoring kunnen wijzigingen in de certificaatstatus detecteren, zodat verlengingen tijdig plaatsvinden en storingen worden voorkomen. Om dit te laten werken, hebben organisaties een formeel TLS-beheerprogramma nodig dat duidelijke beleidsregels vaststelt en het eigenaarschap van certificaten toewijst.

Wanneer deze geautomatiseerde processen worden gecombineerd met vastgestelde standaarden, vormt PKI een sterkere basis voor een Zero Trust-architectuur.

Voldoen aan beveiligingsnormen met PKI

Om ervoor te zorgen dat beveiligingsmaatregelen consistent en effectief zijn, is het cruciaal om de PKI-implementatie af te stemmen op algemeen erkende frameworks. Standaarden zoals NIST SP 800-207 en ISO/IEC 27001 benadrukken het belang van robuust certificaatlevenscyclusbeheer. Deze frameworks onderstrepen ook een belangrijk principe van Zero Trust: authenticatie en autorisatie moeten afzonderlijk en vóór elke sessie plaatsvinden.

""Zero trust gaat ervan uit dat er geen impliciet vertrouwen wordt verleend aan assets of gebruikersaccounts, uitsluitend gebaseerd op hun fysieke of netwerklocatie... Authenticatie en autorisatie (zowel van de gebruiker als van het apparaat) zijn afzonderlijke functies die worden uitgevoerd voordat een sessie met een bedrijfsbron tot stand wordt gebracht." – NIST SP 800-207

Door PKI-mogelijkheden aan deze standaarden te koppelen, kunnen organisaties gebieden identificeren waar ze onvoldoende inzicht, governance of herstelvermogen hebben na incidenten. Een praktisch voorbeeld van deze aanpak komt van het NIST National Cybersecurity Center of Excellence, dat 19 Zero Trust-implementaties demonstreerde met behulp van technologische bijdragen van 24 industriële partners. Deze voorbeelden bieden bruikbare modellen voor organisaties die hun beveiligingspositie willen versterken.

Handmatig versus geautomatiseerd PKI-beheer

Het nut van automatisering wordt nog duidelijker wanneer we handmatig en geautomatiseerd PKI-beheer vergelijken. Hieronder een overzicht van de belangrijkste verschillen:

| Functie | Handmatig PKI-beheer | Geautomatiseerd PKI-beheer |

|---|---|---|

| Efficiëntie | Laag; gevoelig voor menselijke fouten en vertragingen. | Hoog; automatiseert inschrijving, installatie en verlenging. |

| Schaalbaarheid | Een uitdaging naarmate netwerken groeien. | Kan de groei in apparaten en diensten gemakkelijk aan. |

| Zero Trust-afstemming | Zwak; heeft moeite om te voldoen aan dynamische authenticatievereisten. | Sterk; ondersteunt snelle certificaatrotatie en continue verificatie. |

| Risico op stroomuitval | Hoog; verlopen certificaten blijven vaak onopgemerkt. | Laag; geautomatiseerde tracking minimaliseert uitvaltijd. |

| Zichtbaarheid | Gefragmenteerd en verouderd. | Gecentraliseerd en in realtime. |

Automatisering vermindert niet alleen het risico op storingen of menselijke fouten, maar biedt ook de flexibiliteit die nodig is voor moderne, hybride teams die zowel on-premises als in de cloud werken. Bovendien maken geautomatiseerde tools het herstel na een ramp sneller en betrouwbaarder wanneer een certificeringsinstantie gecompromitteerd raakt. Kortom, automatisering is een hoeksteen van elke effectieve Zero Trust-strategie.

Conclusie

Public Key Infrastructure (PKI) speelt een centrale rol bij het realiseren van Zero Trust Architecture. Door digitale identiteiten te koppelen aan gebruikers, apparaten en applicaties, verplaatst PKI de beveiliging weg van verouderde netwerkgrenzen en richt zich op identiteitsgebaseerde verificatie. Deze verschuiving belichaamt het kernprincipe van Zero Trust: Vertrouw nooit zomaar, controleer altijd. Naarmate cyberdreigingen zich ontwikkelen, neemt de vraag naar geautomatiseerd en gestroomlijnd PKI-beheer steeds verder toe.

De cijfers spreken voor zich: 96% van IT-beveiligingsmanagers Erken PKI als een cruciaal onderdeel van het bouwen van een Zero Trust-framework. Het biedt authenticatie, encryptie en data-integriteit in zowel on-premises als cloudomgevingen. Nu de levensduur van TLS-certificaten gemiddeld slechts 47 dagen bedraagt, zijn het automatiseren van lifecyclemanagement, het handhaven van gecentraliseerd toezicht en het mogelijk maken van continue monitoring niet langer optioneel, maar essentieel om kostbare storingen te voorkomen. Momenteel, 33% van organisaties hebben Zero Trust-strategieën geïmplementeerd en nog eens 60% streeft ernaar om dit binnen het komende jaar te doen.

De drang naar identiteitsgebaseerde beveiliging wint aan momentum, aangewakkerd door de opkomst van thuiswerken, de snelle verspreiding van IoT-apparaten en regelgeving zoals Amerikaanse presidentiële decreten die de invoering van Zero Trust voor federale instanties verplichten. Organisaties die hun PKI-strategieën afstemmen op frameworks zoals NIST SP 800-207 en investeren in automatisering, zullen beter in staat zijn om de huidige cyberrisico's aan te pakken en zich aan te passen aan toekomstige uitdagingen, waaronder de overgang naar post-kwantumcryptografie.

Veelgestelde vragen

Welke rol speelt PKI bij het ondersteunen van Zero Trust Architecture?

Public Key Infrastructure (PKI) speelt een cruciale rol in Zero Trust Architecture door de cryptografische basis te vormen voor het leidende principe ervan: “vertrouw nooit, controleer altijd.” Via PKI worden digitale certificaten gebruikt om gebruikers, apparaten en diensten te authenticeren, waardoor een veilige en fraudebestendige verificatie wordt gegarandeerd. Dit sluit perfect aan bij de eis van Zero Trust voor grondige verificatie op elk toegangspunt.

Een belangrijk kenmerk van PKI is wederzijdse TLS (mTLS). Met mTLS verifiëren zowel de client als de server elkaars identiteit voordat er gegevens worden uitgewisseld. Dit beveiligt niet alleen de communicatie, maar koppelt ook toegangsrechten direct aan geverifieerde identiteiten, waardoor het principe van minimale privileges wordt versterkt.

PKI waarborgt ook de bescherming van gegevens door middel van encryptie. Door gebruik te maken van SSL/TLS-certificaten worden communicatiekanalen versleuteld, waardoor ze veilig zijn tegen bedreigingen zoals afluisteren of man-in-the-middle-aanvallen. Bovendien ondersteunt PKI dynamische beveiligingsbehoeften met geautomatiseerd certificaatbeheer. Dit maakt de onmiddellijke intrekking van gecompromitteerde certificaten mogelijk, waardoor de toegangscontrole veilig blijft, zelfs in snel veranderende omgevingen.

Deze mogelijkheden maken PKI een onmisbaar onderdeel van elk robuust Zero Trust-beveiligingsraamwerk.

Hoe vereenvoudigt automatisering het PKI-beheer in een Zero Trust-model?

Automatisering speelt een cruciale rol in het beheer van Public Key Infrastructure (PKI) binnen een Zero Trust-raamwerk. In dit model moet elke gebruiker, elk apparaat en elke service zich authenticeren voordat er gegevens worden uitgewisseld. Dit creëert de behoefte aan het uitgeven, vernieuwen en intrekken van duizenden – of zelfs tienduizenden – certificaten. Het handmatig verwerken van dit volume is onrealistisch. Automatisering zorgt ervoor dat certificaten efficiënt worden gegenereerd, gedistribueerd en geroteerd, waardoor het risico op menselijke fouten wordt verminderd en het kernprincipe van Zero Trust wordt gehandhaafd: "nooit vertrouwen, altijd verifiëren.""

Voor Serverion Automatisering vereenvoudigt het beheer van SSL-certificaten en servers voor klanten. Het maakt snelle, programmatische registratie van vertrouwde identiteiten mogelijk voor webverkeer, API's en microservices. Dit creëert een schaalbaar, veilig vertrouwenskader dat naadloos aansluit op de Zero Trust-principes.

Waarom is TLS 1.3 de voorkeurskeuze voor Zero Trust-beveiligingsframeworks?

TLS 1.3 is de voorkeurskeuze in Zero Trust-omgevingen vanwege de verbeterde beveiliging en efficiëntie ten opzichte van TLS 1.2. Door de integratie van verplichte voorwaartse geheimhouding, Dit zorgt ervoor dat zelfs als encryptiesleutels openbaar worden gemaakt, eerdere communicatie beschermd blijft.

Bovendien minimaliseert TLS 1.3 de handshake-latentie, waardoor verbindingen sneller tot stand komen zonder dat de encryptiesterkte in gevaar komt. Deze combinatie van robuuste beveiliging en hogere prestaties maakt het een perfecte oplossing voor de strenge eisen van Zero Trust-frameworks, waar zowel hoge beveiliging als lage latentie cruciaal zijn.