Hoe IT-teams zich kunnen bijscholen voor Zero Trust

Zero Trust-beveiliging draait om één principe: nooit vertrouwen, altijd verifiëren. Deze aanpak zorgt ervoor dat elk toegangsverzoek wordt geverifieerd en geautoriseerd, ongeacht de herkomst. De overstap naar Zero Trust vereist meer dan alleen tools; het vraagt om nieuwe vaardigheden binnen IT-teams om identiteiten, apparaten, data en netwerken effectief te beschermen.

Belangrijkste punten:

- Kernprincipes van Zero Trust: Verifieer expliciet, gebruik toegang met minimale bevoegdheden en ga uit van een inbreuk.

- Waarom training belangrijk isIT-teams moeten omgaan met multi-cloudomgevingen, edge computing en IoT, wat het aanvalsoppervlak vergroot.

- Functies gezocht: Beveiligingsarchitecten, identiteitsbeheerders, netwerkengineers en meer.

- Te ontwikkelen vaardigheden: Microsegmentatie, identiteitsbeheer, realtime monitoring en geavanceerde incidentrespons.

- TrainingsroutekaartBegin met de basis, ga verder met praktijkgerichte oefeningen en bouw voort op geavanceerde, functiespecifieke training.

- Praktische stappenGebruik tools zoals Microsoft Entra of CISA Resources, voer regelmatig oefeningen uit en maak gebruik van geïsoleerde testomgevingen.

Het bijscholen van IT-teams in Zero Trust zorgt voor een betere beveiliging tegen moderne dreigingen en stelt hen in staat complexe infrastructuren met vertrouwen te beheren.

Implementatie van Zero Trust-architectuur: een stapsgewijze handleiding, deel 1

Het identificeren van rollen en vaardigheidstekorten voor Zero Trust.

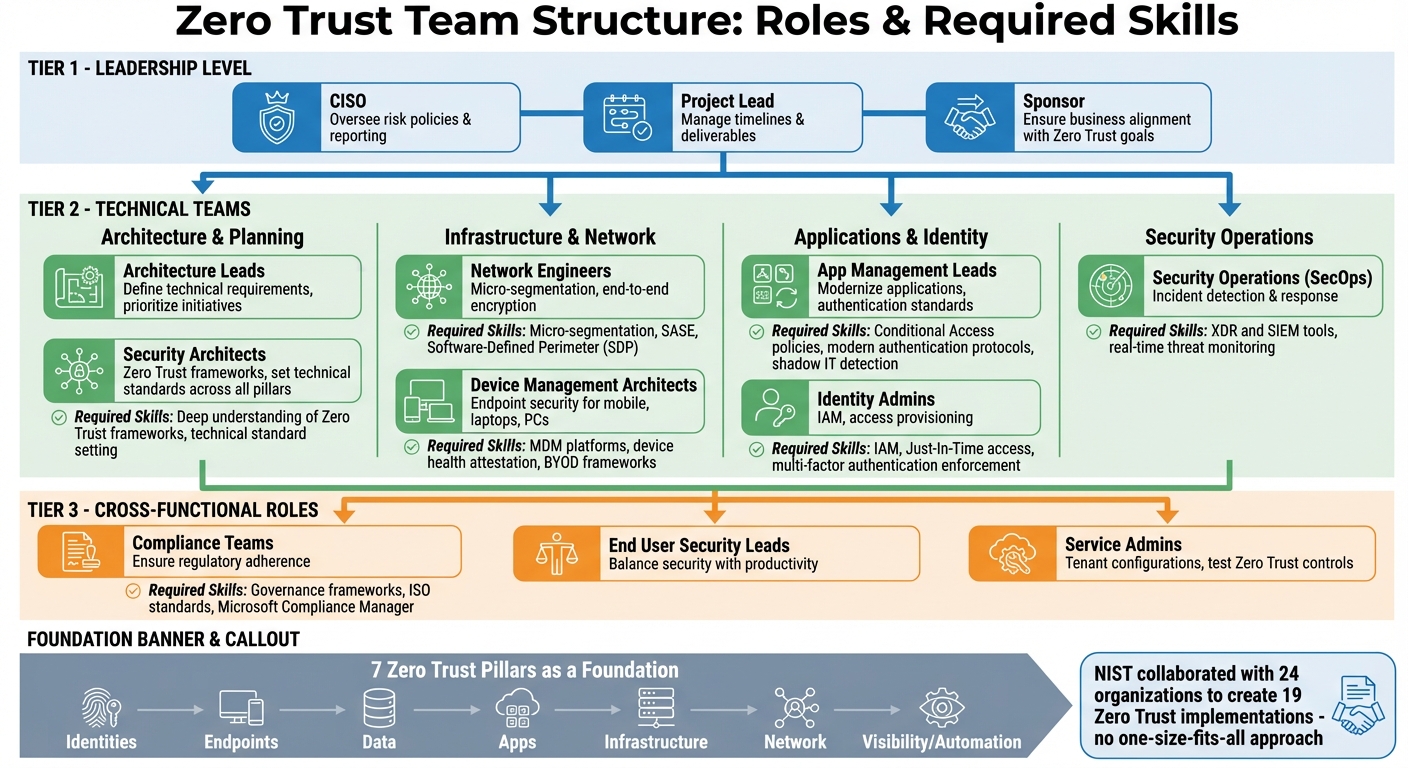

Raamwerk voor teamrollen en vereiste vaardigheden binnen Zero Trust

Het opzetten van een Zero Trust-framework is niet iets wat één persoon alleen kan doen. Het vereist een goed gecoördineerde teaminspanning, met duidelijk omschreven rollen en een scherp oog voor eventuele ontbrekende vaardigheden. De eerste stap? Het identificeren van de cruciale rollen en deze afstemmen op de kernpijlers van Zero Trust.

Sleutelrollen in Zero Trust-operaties

Zero Trust draait om zeven kernpijlers: Identiteiten, eindpunten, data, apps, infrastructuur, netwerk en zichtbaarheid/automatisering. Elk van deze gebieden vereist specialistische kennis, dus de structuur van uw team moet deze diversiteit weerspiegelen.

Op leiderschapsniveau heb je het volgende nodig: CISO om toezicht te houden op risicobeleid en -rapportage, een Projectleider om tijdlijnen en resultaten te beheren, en een Sponsor Om ervoor te zorgen dat het bedrijf in lijn blijft met de Zero Trust-doelstellingen. Deze rollen zijn essentieel voor het bepalen van de strategie en het behouden van de steun van het management gedurende het hele proces.

Op technisch vlak ligt het zware werk bij de architecten en de operationele teams. Architectuurleiders Definieer de technische vereisten en prioriteer de belangrijkste initiatieven. Apparaatbeheerarchitecten Focus op endpointbeveiliging voor mobiele apparaten, laptops en pc's. Netwerkteams Neem de leiding over microsegmentatie en de implementatie van end-to-end-encryptie. Ondertussen, Leiders in app-beheer Werk aan het moderniseren van applicaties met bijgewerkte authenticatiestandaarden. Beveiligingsoperaties (SecOps) De teams hebben de taak om incidenten te detecteren en erop te reageren, waarbij ze tools zoals XDR en SIEM gebruiken om bedreigingen in realtime te monitoren.

De samenwerking tussen verschillende afdelingen is even belangrijk. Compliance-teams ervoor zorgen dat de regelgeving wordt nageleefd, terwijl Leiders op het gebied van eindgebruikersbeveiliging Een evenwicht vinden tussen beveiligingsmaatregelen en het behoud van productiviteit. In hostingomgevingen, Servicebeheerders Beheer tenantconfiguraties en test Zero Trust-controles vóór de implementatie. Als uw organisatie gebruikmaakt van Serverion Zorg er bij hosting voor dat uw servicebeheerders goed op de hoogte zijn van Zero Trust-principes.

Vereiste vaardigheden voor elke functie

Zodra de rollen zijn gedefinieerd, is het tijd om de vereiste technische expertise voor elke rol te beschrijven. Bijvoorbeeld:

- Netwerkengineers Moet bekwaam zijn in microsegmentatie, Secure Access Service Edge (SASE) en Software-Defined Perimeter (SDP)-technologieën.

- Identiteitsbeheerders Een gedegen kennis van Identity and Access Management (IAM), Just-In-Time toegangsvoorziening en het afdwingen van multifactorauthenticatie is vereist.

- Leiders in app-beheer Je moet inzicht hebben in Conditional Access-beleid, moderne authenticatieprotocollen en hoe je schaduw-IT kunt opsporen.

Andere functies vereisen eveneens specifieke vaardigheden. Apparaatbeheerarchitecten Moet bekwaam zijn in platforms voor mobiel apparaatbeheer (MDM), apparaatstatuscontrole en het beveiligen van BYOD-frameworks. Beveiligingsarchitecten Een grondig begrip van Zero Trust-frameworks is vereist, evenals het vermogen om technische standaarden vast te stellen voor alle pijlers. Compliance-teams Je moet bekend zijn met governancekaders, ISO-normen en tools zoals Microsoft Compliance Manager om de voortgang op het gebied van regelgeving te volgen.

Het NIST National Cybersecurity Center of Excellence heeft met 24 partners samengewerkt om 19 Zero Trust-implementaties te realiseren. Dit benadrukt een belangrijk punt: er bestaat geen standaardpakket aan vaardigheden dat voor elke situatie geschikt is.

Hoe voer je een analyse van de vaardigheidskloof uit?

Begin met het gebruik van een beoordeling van het volwassenheidsmodel. Het CISA Zero Trust Maturity Model (ZTMM) versie 2.0 verdeelt de implementatie in vijf pijlers: identiteiten, apparaten, netwerken, applicaties en workloads, en data. Dit raamwerk helpt u te evalueren waar uw team zich momenteel bevindt, van 'traditioneel' (statische beveiliging) tot 'optimaal' (volledig geautomatiseerd en dynamisch).

Tafelblad oefeningen Dit is een andere effectieve manier om lacunes te identificeren. Simuleer realistische scenario's – zoals authenticatiefouten of datalekken – om zwakke punten in de reactie van uw team bloot te leggen. Deze oefeningen kunnen aanwijzen waar de samenwerking tussen verschillende afdelingen verbeterd moet worden.

Je kunt ook vertrouwen op in-product dashboards Om technische tekortkomingen in kaart te brengen. Tools zoals Microsoft Security Exposure Management stellen u in staat om basisbeveiligingsscores vast te leggen en de voortgang in de loop van de tijd te volgen. Het organiseren van workshops gericht op specifieke Zero Trust-pijlers is een andere nuttige strategie om belangrijke belanghebbenden en verbeterpunten te identificeren. Om gelijke tred te houden met de steeds veranderende dreigingen, adviseert CISA om deze beoordelingen elke zes maanden uit te voeren.

Gebruik tot slot de CISA Cybersecurity Workforce Training Guide om uw bevindingen te koppelen aan een competentiekader. Dit helpt om de vereiste vaardigheden af te stemmen op specifieke rollen en zorgt voor verantwoording door taken toe te wijzen aan de juiste teamleden. Door deze inspanningen te volgen, kunt u duidelijk zien waar expertise ontbreekt en wie extra training nodig heeft om de lacunes op te vullen.

Een trainingsplan opstellen voor Zero Trust

Zodra je de benodigde vaardigheden voor je team hebt vastgesteld, is de volgende stap het opstellen van een gestructureerd trainingsprogramma. Dit stappenplan moet je team begeleiden van de basisprincipes tot geavanceerde vaardigheden, zodat ze de juiste competenties in het juiste tempo ontwikkelen voor hun specifieke rollen.

Gefaseerd leertraject voor IT-teams

Begin met basisopleiding Om de kernprincipes van Zero Trust te behandelen. In deze fase moet uw team inzicht hebben in de zeven belangrijkste technologiepijlers: identiteiten, eindpunten, data, applicaties, infrastructuur, netwerk en zichtbaarheid/automatisering. Trainingsmodules van Microsoft en CISA zijn uitstekende hulpmiddelen voor dit basisniveau.

Ga vervolgens verder naar tussenliggende training, Dit moet onder andere scenario-gebaseerd leren en praktijkgerichte labs omvatten. De Microsoft Zero Trust Lab Guide biedt trainingstrajecten op niveau 200 voor Microsoft 365 en Azure. In deze fase ligt de nadruk op identiteitssynchronisatie, apparaatbeheer met Intune en benchmarks voor cloudbeveiliging. De gestructureerde labomgeving stelt uw team in staat om vaardigheden stapsgewijs op te bouwen.

Ten slotte, in geavanceerde training, Focus op gespecialiseerde technische implementaties. Dit omvat incidentrespons met behulp van tools zoals XDR en SIEM (bijvoorbeeld Microsoft Sentinel) en het beveiligen van geavanceerde workloads zoals AI Copilots. De Cyber Storm-oefeningen van CISA, die grootschalige aanvallen op kritieke infrastructuur simuleren, zijn een uitstekende manier om je voor te bereiden op scenario's in de praktijk. Om een soepele voortgang te garanderen, is het belangrijk om duidelijke criteria vast te stellen voor de overgang tussen deze niveaus.

Deze gelaagde aanpak vormt een sterke basis voor het afstemmen van trainingen op specifieke functies.

Op rollen gebaseerde trainingsplannen

Zodra het stappenplan is opgesteld, stem je de training af op de verantwoordelijkheden van de verschillende functies:

- Beveiligingsarchitecten De focus moet liggen op implementatiekaders, strategische planning en het ontwerpen van architectuur voor alle zeven pijlers.

- IT-implementeerders Technische training is nodig, inclusief pijlerspecifieke checklists en configuratierichtlijnen voor de implementatie.

- Teams die Microsoft 365-omgevingen beheren, zouden prioriteit moeten geven aan training in Microsoft Entra, Intune en Purview.

Voor Applicatieontwikkelaars, De training moet de nadruk leggen op 'Security by Design' – het bouwen van applicaties met veilige identiteitsrechten, correcte toestemmingen en veilige DevOps-praktijken. Beveiligingsoperatieanalisten De focus moet liggen op de pijler Zichtbaarheid, Automatisering en Orchestratie, met training in de integratie van XDR- en SIEM-tools. Netwerkengineers Ze zullen profiteren van gespecialiseerde training in microsegmentatie, realtime dreigingsbescherming en end-to-end-encryptie. Microsoft biedt ook implementatietrainingen aan in vijf 'swim lanes', zoals 'Veilig werken op afstand en hybride werken', om teams te helpen specifieke zakelijke behoeften aan te pakken.

Gebruikmaken van externe trainingsbronnen

Externe trainingsplatformen kunnen een waardevolle aanvulling zijn op uw routekaart en bieden diverse mogelijkheden om de expertise van uw team te verdiepen.

- CISA-leren Biedt gratis, on-demand cybersecuritytrainingen aan voor federale werknemers, professionals uit de particuliere sector en het publiek. Hun Federal Cyber Defense Skilling Academy is een 12 weken durend programma dat is ontworpen om de basisvaardigheden van cyberdefensieanalisten te ontwikkelen.

- Fortinet Training Institute Ze bieden gratis, zelfstudiecursussen aan, met trajecten voor Zero Trust Network Access (ZTNA) en Secure Access Service Edge (SASE). Hun Network Security Expert (NSE)-certificeringen tellen mee voor ISC2 Continuing Professional Education (CPE)-punten en kunnen ook helpen bij het verlengen van certificeringen zoals CompTIA Security+, Network+ en CySA+.

- Microsoft Learn De cursussen bevatten gratis modules die je in je eigen tempo kunt volgen en die onderwerpen behandelen zoals identiteitsbeheer, Microsoft 365/Azure-implementatie en beveiligingsarchitectuur. Hoewel certificeringsexamens meestal kosten met zich meebrengen, vormen deze modules een uitstekend startpunt.

Voordat je met een training begint, gebruik dan tools zoals de Microsoft Zero Trust Security Posture Assessment om het huidige volwassenheidsniveau van je team te evalueren. Zo weet je zeker dat je de juiste aanpak kiest om eventuele tekortkomingen effectief aan te pakken.

sbb-itb-59e1987

Praktische oefeningen en labs

Nadat de gestructureerde training is afgerond, zijn praktijkgerichte labs essentieel voor het consolideren van de Zero Trust-expertise. Deze labs en simulaties bieden een veilige omgeving waarin uw team kan experimenteren met Zero Trust-beleid, waardoor potentiële fouten waardevolle leermomenten worden in plaats van kostbare beveiligingsincidenten. Deze aanpak overbrugt de kloof tussen theoretische kennis en praktische toepassing.

Het ontwerpen van progressieve laboratoriumscenario's

Effectieve labscenario's moeten draaien om de kernpijlers van Zero Trust: identiteit, endpoints, data, applicaties, infrastructuur en netwerk. Begin met fundamentele taken, zoals het verifiëren van identiteit en het controleren van de naleving van apparaatstandaarden, en ga vervolgens verder met meer geavanceerde oefeningen zoals microsegmentatie en anomaliedetectie.

Nemen Het Zero Trust Cloud zelfstudielab van Zscaler (geïntroduceerd in 2024/2025) als voorbeeld. Dit lab bevat gerichte modules waarin teams kunnen oefenen met het afdwingen van minimale TLS-versies om workloads te beveiligen, het instellen van Data Loss Prevention (DLP)-beleid, het configureren van Zero Trust Gateways en het gebruik van AWS-tagging voor nauwkeurige beleidshandhaving.

Op vergelijkbare wijze hebben onderzoekers van NIST een robuust Zero Trust Architecture Project ontwikkeld. Hun testscenario's omvatten het schakelen tussen resources en endpoints op locatie en op internet. Ze simuleren ook situaties waarin gebruikers of apparaten opzettelijk verkeerd geconfigureerd worden als "ongeautoriseerd" of "niet-conform", waarbij ze ervoor zorgen dat het Policy Enforcement Point (PEP) de toegang correct weigert.

Bij het ontwerpen van je eigen scenario's is het raadzaam om meerdere variabelen tegelijk te testen. Dit helpt om de complexiteit van de praktijk na te bootsen en stelt je team in staat de gevolgen van beleidsaanpassingen te begrijpen voordat ze in productie worden genomen.

Veilig gebruikmaken van stagingomgevingen

Testomgevingen zijn een cruciaal onderdeel van het veilig testen van Zero Trust-beleid. Door gebruik te maken van tools zoals VPS en dedicated servers van Serverion, Zo kunt u geïsoleerde ruimtes creëren om te experimenteren met toegangscontrole, netwerksegmentatie en beveiligingsbeleid, zonder het risico te lopen uw live systemen te verstoren.

Deze omgevingen stellen je in staat om normale verkeerspatronen te observeren voordat je nieuw beleid invoert, waardoor het risico kleiner wordt dat er te restrictieve regels worden opgesteld die de bedrijfsvoering kunnen belemmeren. Microsegmentatie kan de veiligheid verder verhogen door de trainingsomgeving te isoleren van productiesystemen, waardoor laterale beweging wordt voorkomen en eventuele problemen binnen het lab worden gehouden.

""OT-omgevingen zijn zo gevoelig dat veel tools passief moeten zijn om het risico op onbedoelde verstoringen te voorkomen." – Imran Umar, Cyber Leader, Booz Allen Hamilton

Voor legacy-systemen is een overlay-aanpak aan te raden. Dit houdt in dat er een identiteit wordt gecreëerd voor assets en dat toegangscontroles worden afgedwongen via een proxy, waardoor directe wijzigingen aan de assets zelf worden vermeden. Het vooraf in kaart brengen van transactiestromen kan ook helpen om te identificeren hoe data met verschillende systemen interacteert en potentiële kwetsbaarheden aan het licht te brengen.

Hardloopoefeningen en incidentsimulaties

Regelmatige oefeningen zijn essentieel om uw team voor te bereiden op Zero Trust-incidenten in de praktijk. Richt u op scenario's die kritieke gebieden testen, zoals toegangscontrole, apparaatintegriteit, netwerkbeveiliging, gegevensbescherming en cloudinfrastructuur. Simuleer bijvoorbeeld situaties waarin ongeautoriseerde toegang wordt geprobeerd, onbeheerde apparaten resources aanvragen of services proberen lateraal te communiceren binnen uw netwerk.

Deze oefeningen moeten ook het testen van de verdediging tegen bedreigingen zoals kwaadaardige payloads, phishingpogingen en botnetactiviteit omvatten. Oefen met het reageren op DLP-triggers en scenario's waarbij gevoelige gegevens naar ongeautoriseerde locaties worden verplaatst. Oefeningen in het detecteren van gedragsafwijkingen zijn met name nuttig om uw team voor te bereiden op zero-day-aanvallen waarvoor geen bekende signaturen bestaan.

Voer deze oefeningen elke zes maanden uit om de voortgang te meten en uw beveiligingsstrategieën te verfijnen. Ontwikkel een uitgebreide reeks tests om uw Zero Trust-architectuur te valideren vóór en na de uitrol van nieuwe functies of mogelijkheden. Gebruik detectietools om transactiestromen te monitoren en ervoor te zorgen dat uw afgedwongen beleid aansluit bij de regels van uw organisatie.

Regelmatige tests van incidentresponsplannen leveren aanzienlijke voordelen op. Organisaties met goed geteste responsplannen besparen gemiddeld 1 tot 4 biljoen dollar per inbreuk, waardoor dit een cruciale stap is in het versterken van uw beveiligingspositie.

Zero Trust integreren in IT-activiteiten

Nadat uw team de training en praktijkgerichte oefeningen heeft afgerond, is de volgende stap het integreren van Zero Trust in uw dagelijkse IT-workflows. Dit betekent dat beveiliging niet langer een geïsoleerde functie is, maar een gedeelde verantwoordelijkheid waarbij het management op directieniveau betrokken is. Het bijwerken van standaardprocedures met Zero Trust-principes is een cruciaal onderdeel van deze transformatie.

Het toevoegen van Zero Trust aan de standaard operationele procedures.

Om Zero Trust in uw bedrijfsvoering te integreren, begint u met het herzien van uw standaard operationele procedures. Elke fase – of het nu gaat om systeemintegratie, implementatie of wijzigingsbeheer – moet belangrijke Zero Trust-elementen bevatten, zoals identiteitsverificatie, controle op apparaatconformiteit en toegangscontroles op basis van minimale bevoegdheden. Een nuttig hulpmiddel hiervoor is CISA's Zero Trust Maturity Model versie 2.0, dat een gestructureerd raamwerk biedt, georganiseerd rond vijf pijlers en drie overkoepelende competenties.

Hanteer een herhaalbare cyclus die strategie, planning, paraatheid, implementatie en governance omvat. Deze aanpak verlegt de focus van reactieve naar proactieve maatregelen, zoals just-in-time toegang en strikte naleving van het principe van minimale privileges.

In plaats van alles in één keer te vernieuwen, kunt u Zero Trust gefaseerd implementeren. Begin met specifieke onderdelen van uw digitale infrastructuur en geef prioriteit aan zones waar het risico op dataverlies, datalekken of het niet naleven van de regelgeving het grootst is. Voorkom verstoringen door reacties op kritieke problemen, zoals authenticatiefouten of het buitensluiten van gebruikers, te documenteren. Zo waarborgt u de bedrijfscontinuïteit tijdens de overgang.

""Beveiliging is een gedeelde verantwoordelijkheid van alle niveaus binnen een bedrijf. De eindverantwoordelijkheid voor de beveiliging ligt bij de directie, terwijl deze verantwoordelijkheid wordt gedeeld met behulp van de drie Zero Trust-principes: 'Ga uit van een inbreuk', 'Verifieer expliciet' en 'Gebruik minimale toegangsrechten'." – Microsoft

Vaardigheden behouden door middel van continu leren

Om de Zero Trust-vaardigheden op peil te houden, kunt u elk kwartaal 15 minuten durende oefeningen inplannen die realistische incidentscenario's simuleren. Deze oefeningen, zoals de zes tabletop-oefeningen van het CIS, helpen teams om hiaten in hun werkprocessen te identificeren en hun vermogen om op bedreigingen te reageren te versterken.

Gebruik systematische tools zoals Microsoft Security Exposure Management of op Excel gebaseerde beoordelingswerkbladen om de voortgang te volgen. Deze tools wijzen verantwoordelijkheid toe, stellen meetbare doelstellingen vast en leveren statistieken die aansluiten bij andere operationele gezondheidsindicatoren. Gedragsanalyse kan u ook helpen afwijkingen op te sporen en uw beveiligingsniveau te verbeteren.

Regelmatige oefeningen met rode en blauwe teams zijn ook essentieel. Test uw beveiliging op gebieden zoals toegangscontrole, apparaatintegriteit, netwerkbeveiliging en gegevensbescherming. Deze oefeningen versterken niet alleen de paraatheid voor incidentrespons, maar zorgen er ook voor dat uw beleid aansluit bij de veranderende behoeften van uw organisatie. Continu testen en leren bereidt uw team voor op een naadloze integratie van Zero Trust in alle aspecten van IT-activiteiten.

Het gebruik van hostingplatforms voor Zero Trust.

Hostingplatforms spelen een cruciale rol bij de implementatie van Zero Trust door veilige, geïsoleerde omgevingen te bieden voor testen en implementatie. Zo bieden de VPS- en dedicated servers van Serverion de isolatie die nodig is om toegangscontroles en netwerksegmentatie te testen zonder de productiesystemen in gevaar te brengen. Deze platforms nemen ook een deel van het onderhoud over, waardoor de werkdruk voor uw team wordt verlicht.

Overweeg bij het moderniseren van verouderde applicaties de overstap naar vertrouwde hostingproviders. Deze overgang verhoogt de kosten voor een aanvaller, waardoor uw organisatie een minder aantrekkelijk doelwit wordt. De infrastructuur van Serverion, die zich uitstrekt over meerdere wereldwijde datacenters, ondersteunt microsegmentatiestrategieën en biedt een veilige basis voor Zero Trust-activiteiten. Hun diensten, zoals SSL-certificaten en serverbeheer, stellen IT-teams in staat om gedetailleerde toegangscontroles af te dwingen met behoud van prestaties en betrouwbaarheid.

Gebruik de dashboards en beveiligingsstatistieken van uw hostingplatform om uw Zero Trust-implementatie te monitoren. Zo zorgt u ervoor dat uw infrastructuur meegroeit met de expertise van uw team en geavanceerdere Zero Trust-strategieën ondersteunt. Door vaardigheidsontwikkeling te combineren met robuuste hostingoplossingen kunt u een veerkrachtige en veilige IT-omgeving creëren.

Conclusie

Continue verbetering is de ruggengraat van het effectief bijscholen van uw IT-team voor Zero Trust. Deze reis is geen eenmalige inspanning, maar een continu proces dat de manier waarop uw organisatie met beveiliging omgaat, herdefinieert. Begin met het identificeren van vaardigheidstekorten binnen cruciale functies en stel een gestructureerd trainingsplan op dat functiespecifieke training combineert met praktijkervaring. Een gefaseerde aanpak werkt het beste: begin met eenvoudige stappen zoals het implementeren van multifactorauthenticatie en ga vervolgens geleidelijk over op geavanceerde technieken zoals verfijnde netwerksegmentatie.

Het keerpunt komt wanneer de Zero Trust-principes een tweede natuur worden in de dagelijkse werkzaamheden. Dit betekent dat procedures moeten worden bijgewerkt met identiteitsverificatie, het waarborgen van de naleving van apparaatnormen, het afdwingen van toegang met minimale privileges en het regelmatig uitvoeren van oefeningen om kwetsbaarheden te identificeren en aan te pakken. Het integreren van tabletop-oefeningen en red/blue team-oefeningen houdt uw team scherp en zorgt ervoor dat vaardigheden relevant blijven.

""Door een basis te leggen van IT-professionals die de ZT-principes begrijpen en omarmen, vergroot u uw kans op succes aanzienlijk." – Federale ZT-partner

De meest succesvolle Zero Trust-strategieën kenmerken zich door een voortdurende focus op leren. Gebruik volwassenheidsmodellen en scoresystemen om de voortgang te volgen en laat uw managementteam zien hoe Zero Trust beveiliging transformeert van een kostenpost naar een strategische motor voor groei. Investeren in training vermindert niet alleen risico's, maar verhoogt ook de lat voor aanvallers, waardoor uw organisatie een lastiger doelwit wordt.

Platformen zoals Serverion bieden veilige hostingomgevingen die de infrastructuur leveren die uw team nodig heeft om Zero Trust-strategieën te implementeren en te verfijnen. Met robuuste functies en een veilige basis kan uw team zich concentreren op het beheersen van Zero Trust-principes. Naarmate de expertise van uw team groeit, moet uw infrastructuur meegroeien, zodat uw beveiligingspositie veerkrachtig en aanpasbaar blijft aan nieuwe bedreigingen. Door deze inspanningen te integreren, wordt Zero Trust de hoeksteen van uw langetermijnbeveiligingsstrategie.

Veelgestelde vragen

Welke sleutelrollen zijn essentieel voor een succesvolle implementatie van Zero Trust?

Een succesvolle implementatie van Zero Trust vereist teamwork tussen verschillende IT-rollen, waarbij ieder zijn of haar expertise inbrengt om een veilig systeem te bouwen. Hieronder volgen de belangrijkste rollen die hierbij doorgaans betrokken zijn:

- BeveiligingsarchitectenDeze professionals ontwerpen en beheren het Zero Trust-raamwerk en zorgen ervoor dat het aansluit bij de doelstellingen en beveiligingsbehoeften van de organisatie.

- NetwerkengineersZe configureren en beheren de netwerkinfrastructuur om ervoor te zorgen dat deze de beleidsregels en principes van Zero Trust ondersteunt.

- Identiteits- en toegangsbeheerspecialisten (IAM)Ze richten zich op gebruikersauthenticatie en toegangscontrole en beheren de systemen die identiteiten verifiëren en machtigingen afdwingen.

- Experts op het gebied van endpointbeveiligingVerantwoordelijk voor het bewaken en beveiligen van apparaten die verbinding maken met het netwerk, en ervoor zorgen dat elk eindpunt voldoet aan de beveiligingsprotocollen.

Elke rol is essentieel voor het bouwen en onderhouden van een Zero Trust-architectuur die voldoet aan de moderne beveiligingseisen. Investeren in training en vaardigheidsontwikkeling voor uw team op deze gebieden kan een doorslaggevende factor zijn voor een robuuste implementatie.

Hoe kunnen IT-teams de benodigde vaardigheden voor de implementatie van Zero Trust identificeren en aanpakken?

Om de vaardigheidstekorten in Zero Trust aan te pakken, begin je met het beoordelen van de huidige sterke en zwakke punten van je IT-team. Gebruik gevestigde raamwerken zoals volwassenheidsmodellen om belangrijke gebieden te evalueren, zoals identiteitsbeheer, apparaatbeveiliging en risicogebaseerde toegangscontroles. Combineer deze met interne meetgegevens – zoals responstijden of foutpercentages – om gebieden te identificeren die verbetering behoeven.

Zodra je de lacunes hebt vastgesteld, richt je je op gerichte vaardigheidsontwikkeling. Moedig je team aan om zich te verdiepen in de kernprincipes van Zero Trust, waaronder: identiteitsgerichte beveiliging, microsegmentatie, En beveiliging door ontwerp. Certificeringsprogramma's en praktijkgerichte trainingen zijn uitstekende hulpmiddelen om deze vaardigheden te ontwikkelen. Het integreren van Zero Trust-principes in dagelijkse taken en multidisciplinaire projecten versterkt bovendien het leerproces door middel van praktische ervaring.

Als uw organisatie gebruikmaakt van de hostingoplossingen van Serverion, zorg er dan voor dat uw team Zero Trust-strategieën toepast, zoals toegang met minimale privileges en veilige netwerksegmentatie, bij het beheren van kritieke workloads. Continue training en regelmatige oefening beschermen niet alleen uw bedrijfsmiddelen, maar dragen ook bij aan de reputatie van Serverion op het gebied van topprestaties en beveiliging.

Wat zijn de beste manieren om Zero Trust te integreren in de dagelijkse IT-activiteiten?

Om te brengen Nul vertrouwen Om dit in uw dagelijkse IT-activiteiten te integreren, begint u met het vaststellen van duidelijke beveiligingsdoelstellingen die aansluiten bij de kernprincipes, zoals: “expliciet verifiëren” en “veronderstel inbreuk.” Begin met een gedetailleerde beoordeling van uw huidige IT-infrastructuur om hiaten op te sporen, waardevolle activa te identificeren en gebieden aan te wijzen die betere beveiliging nodig hebben. Gebruik deze informatie om een gefaseerd implementatieplan op te stellen, gericht op kritieke workloads, het toewijzen van rollen en het vaststellen van haalbare tijdlijnen.

Begin met de basisprincipes van Zero Trust door het uitrollen van... multifactorauthenticatie (MFA), apparaatstatuscontroles, En microsegmentatie. Gebruik automatisering voor het afdwingen van beleid met tools zoals voorwaardelijke toegang en identiteitsbewuste firewalls. Houd uw systeem nauwlettend in de gaten door middel van regelmatige monitoring, risicogebaseerde analyses en het verfijnen van beleid om opkomende bedreigingen aan te pakken.

Integreer beveiliging in uw dagelijkse werkzaamheden door de volgende regels af te dwingen: toegang op basis van minimale privileges, Automatiseer compliancecontroles en integreer beveiliging in change management- en DevOps-processen. Investeer in training van uw IT-team op belangrijke gebieden zoals identiteitsbeheer, veilige configuraties en incidentrespons. Voor een soepelere overgang kunt u overwegen samen te werken met een provider zoals Serverion. Zij kunnen het proces vereenvoudigen door een veilige infrastructuur te bieden met ingebouwde MFA, netwerkisolatie en 24/7 monitoring – een solide basis voor uw Zero Trust-traject.